신규 도메인주소 구입 후 보통 받는 공격 패턴 정리

도메인 구매 1개월 차면 지금 겪는 현상은 거의 “정상적인 인터넷 세례”입니다. 신규 도메인이 보통 받는 공격/스캔 패턴을 실전 기준으로 정리합니다.

1️⃣ CMS 존재 여부 스캔 (가장 흔함)

봇들이 제일 먼저 하는 것:

/wp-admin

/wp-login.php

/xmlrpc.php

/wp-content/

/administrator (Joomla)

/user/login (Drupal)

목적

- 워드프레스인지 확인

- 취약한 CMS 버전 탐색

- 자동 로그인 공격

특징

- 하루 수십~수백회

- 해외 IDC IP

- UA 다양함 (curl, python, fake Chrome)

👉 거의 모든 사이트가 매일 당함

👉 워드프레스 아니면 404로 끝

2️⃣ 민감 파일 탐색

이건 조금 더 공격적입니다.

/.env

/.git/config

/.htaccess

/phpinfo.php

/config.php

/backup.zip

/db.sql

목적

- DB 접속정보 탈취

- 소스코드 노출

- 백업파일 다운로드

특징

- 랜덤한 파일명 시도

- 404 응답이어도 계속 시도

👉 실제 파일만 없으면 문제 없음

👉 .env 노출은 진짜 위험

3️⃣ 관리자 페이지 브루트포스

/admin

/login

/wp-login.php

/member/login

특징

- POST 요청 다수

- 같은 IP에서 반복

- 1~2초 간격

👉 로그인 기능 있으면 rate limit 필요

4️⃣ XML-RPC / Pingback 공격

/xmlrpc.php

목적:

- DDoS 중계

- 로그인 우회 공격

워드프레스 아니면 그냥 404.

5️⃣ .well-known 경로 탐색

/.well-known/assetlinks.json

/.well-known/apple-app-site-association

목적:

- 앱 딥링크 검증

- 과거 도메인 사용 흔적

👉 이전 소유자 영향일 가능성 큼

👉 보통 위험하지 않음

6️⃣ AI / 콘텐츠 크롤링

User-Agent 예시:

okhttp

python-requests

curl

Go-http-client

특징:

- HTML만 긁음

- 이미지 요청 거의 없음

- 카테고리 → 글 상세 순차 접근

- IP 분산

👉 건강/의료 사이트는 특히 많음

7️⃣ 포트 스캔 / 서버 취약점 스캔

이건 웹로그에 안 남을 수도 있음.

- SSH 22

- MySQL 3306

- Redis 6379

👉 방화벽으로 차단하면 끝

신규 도메인 1~3개월 특징

| 기간 | 현상 |

|---|---|

| 1주차 | CMS 스캔 폭발 |

| 2~4주 | 자동 취약점 탐색 증가 |

| 1~3개월 | AI 크롤링 증가 |

| 3개월 이후 | 패턴 안정화 |

진짜 위험한 패턴은 이것

아래 중 하나 나오면 주의:

- 200 응답으로 민감 파일 열림

- 로그인 페이지에 POST 폭주

- 서버 CPU 급상승

- 트래픽 급증

- DB 에러 발생

신규 도메인 최소 보안 세팅 (필수 5가지)

1️⃣ 디렉토리 리스팅 OFF

2️⃣ .env 접근 차단

3️⃣ xmlrpc.php 차단

4️⃣ rate limit 적용

5️⃣ 관리자 경로 숨김

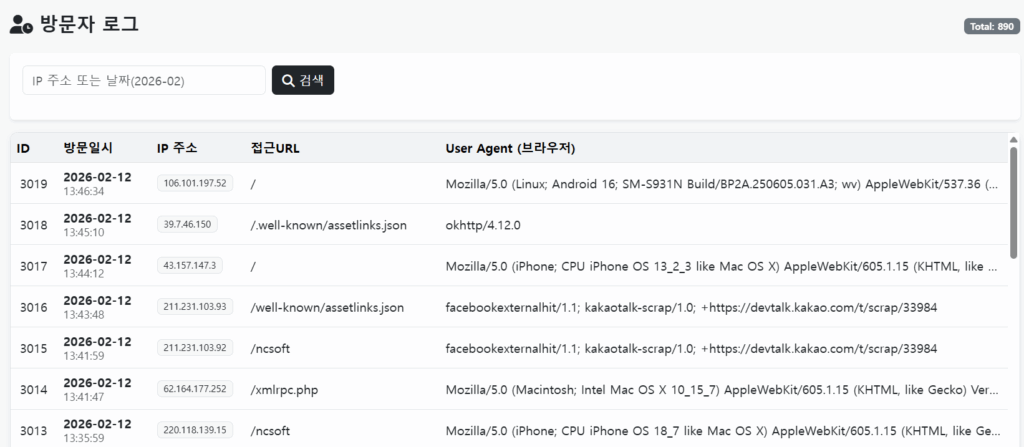

내 도메인 현재 상태

지금까지 나온 것:

- okhttp → 과거 앱 흔적 가능성 (/.well-known/assetlinks.json)

- xmlrpc → 자동 WP 스캔

- IP 분산 → 정상적인 인터넷 봇 활동

facebookexternalhit/1.1; kakaotalk-scrap/1.0; +https://devtalk.kakao.com/t/scrap/33984

/.well-known/passkey-endpoints ->

com.apple.AuthenticationServicesCore.AuthenticationServicesAgent/8623.1.14.10.9 CFNetwork/3860.300.31 Darwin/25.2.0.well-known/assetlinks.json, apple-app-site-association, .well-known 등 뭐하는 용도?

대응 방법

워드프레스가 아니라면 그냥 404 두면 됩니다.

또는 확실히 차단:

Apache

RewriteRule ^xmlrpc\.php$ - [F,L]

Nginx

location = /xmlrpc.php {

deny all;

}

요약

| 경로 | 의미 | 위험도 |

|---|---|---|

/.well-known/assetlinks.json | 이전 앱 잔여 검증 | 낮음 |

/xmlrpc.php | WP 자동 스캔 | 매우 흔함 |

현실적인 조언

인터넷에 사이트 공개하는 순간:

“전 세계 자동봇이 일단 다 두드려본다”

이게 정상입니다.